Fachzeitschrift kes - die Zeitschrift für Informations-Sicherheit, Special Sicherheit für regulierte Unternehmen (NIS-2), 12/25, ISSN 1611‑440X, Seite 8, DATAKONTEXT GmbH, Frechen, 2025.

Proceedings of the 24th IEEE International Conference on Trust, Security and Privacy in Computing and Communications, Guiyang (China), 14.-17. of November 2025.

Proceedings of the 24th IEEE International Conference on Trust, Security and Privacy in Computing and Communications, Guiyang (China), 14.-17. of November 2025.

Proceedings of the 24th IEEE International Conference on Trust, Security and Privacy in Computing and Communications, Guiyang (China), 14.-17. of November 2025.

Trusted Computing Group, November 2025.

Trusted Computing Group, October 2025.

NET 09/25, 79. Jahrgang, ISSN 0947-4765, Seite 20-22, IT Zeitschriften GbR, Düsseldorf, 2025.

10th IACS WS'25 - International Standardization WS on Industrial Automation and Control Systems (according to IEC 62443), University Potsdam Campus III Haus 6, Hasso-PlattnerInstitute (HPI), Potsdam-Griebnitzsee, Germany, 18.-19. of September 2025.

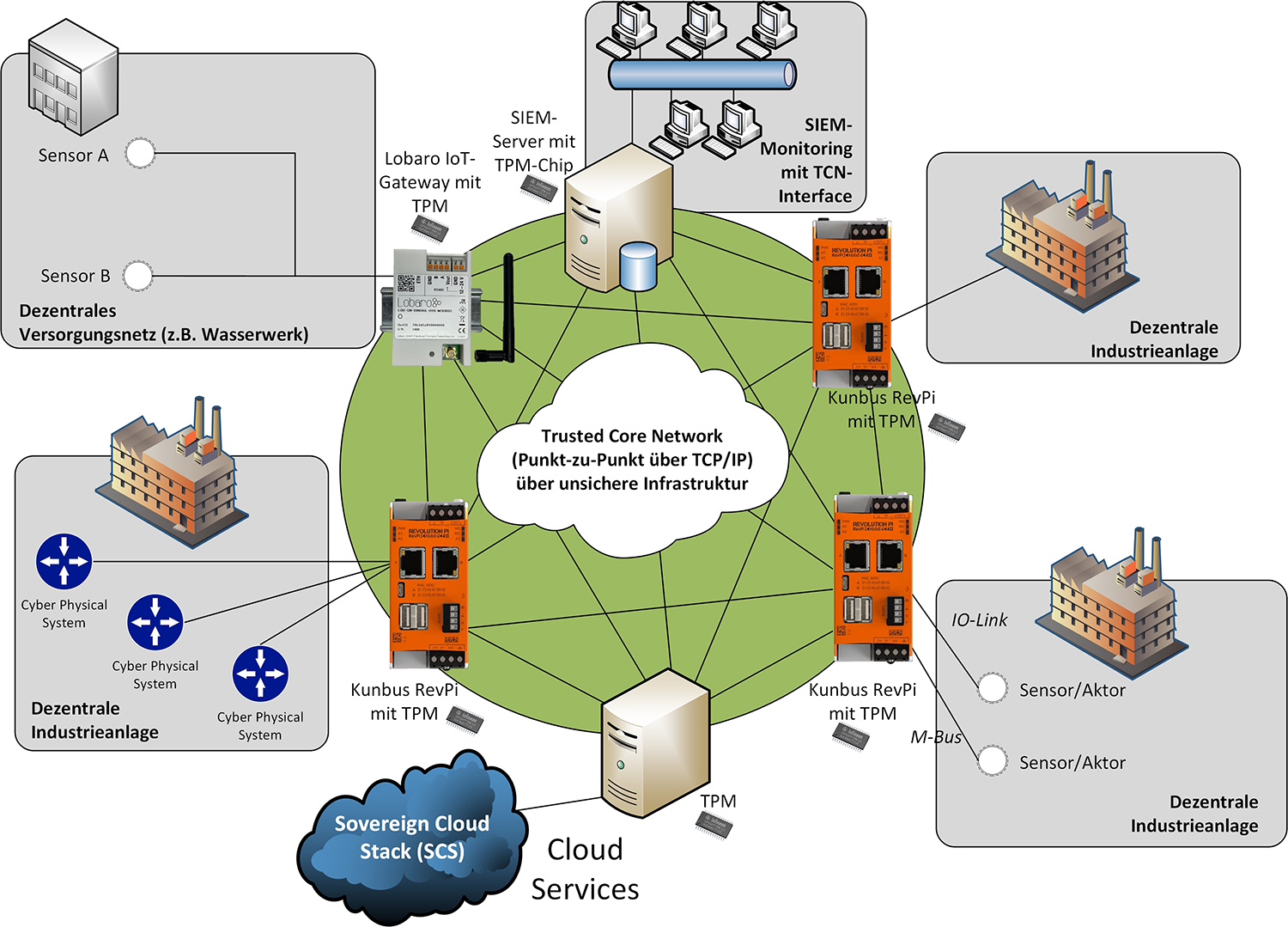

Rahmani, Detken, Sikora: A Testbed for Cyber Attack Emulation and AI-Driven Anomaly Detection in Industrial IoT and OT-Networks.

Proceedings of the 13st IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems Technology and Applications (IDAACS), 04.-06. of September, Silesian University of Technology, 04. September, Gliwice (Poland), 2025.

Rahmani, Daneshgadeh, Detken, Sikora: A SIEM-Based Framework for Multi-Layer Data Collection and Anomaly Detection in OT-Networks.

Proceedings of the 13st IEEE International Conference on Intelligent Data Acquisition and Advanced Computing Systems Technology and Applications (IDAACS), 04.-06. of September, Silesian University of Technology, 04. September, Gliwice (Poland), 2025.

NET 08/25, 79. Jahrgang, ISSN 0947-4765, Seite 42-44, IT Zeitschriften GbR, Düsseldorf, 2025.

Trusted Computing Group, August 2025.

Whitepaper, National Research Center for Applied Cybersecurity ATHENE, Fraunhofer Institute for Secure Information Technology SIT, July 2025.

RFC 9781, Internet Engineering Task Force (IETF), Standards Track, May 2025.

RFC 9782, Internet Engineering Task Force (IETF), Standards Track, May 2025.

Trusted Computing Group, April 2025.

Trusted Computing Group, April 2025.

Richard Sethmann: Poster-Präsentation des TRUSTnet-Projekts, Nationale Konferenz IT-Sicherheitsforschung 2025 - Cybersicherheit und Demokratie.

Vertrauenswürdige Netzwerke in der Industrie 4.0.

17.03.2025 - 19.03.2025, bcc Berlin Congress Center, Berlin 2025.

RFC 9684, Internet Engineering Task Force (IETF), Standards Track, December 2024.

RFC 9683, Internet Engineering Task Force (IETF), Informational, Acknowleged as contributors/reviewers: Henk Birkholz, Michael Eckel, et al., December 2024.

Britta Lühring: Sicherung einer Ortsnetzstation.

Masterarbeit an der Hochschule Bremen, November 2024.

Tobias Mierzwa: Towards a Practical Confidential Computing Framework for the Verifier Role in Trusted Computing-Based Remote Attestation.

Master's Thesis, Technische Hochschule Mittelhessen University of Applied Sciences (THM), October 2024.

Markus Horn: Development of a standardized Remote Attestation Protocol for Industrial IoT.

Bachelor's Thesis, Technische Hochschule Mittelhessen University of Applied Sciences (THM), September 2024.

Janik Gorbracht: Development and Implementation of a Remote Attestation Architecture for Integration in Industrial IoT.

Master's Thesis, Technische Hochschule Mittelhessen University of Applied Sciences (THM), September 2024.

Kai-Oliver Detken: Neue Gesetzesvorgaben bei Cyber-Security: Sicherheitsgesetz 2.0, NIS 2 und BSI-Vorgaben.

Handbuch der Telekommunikation, Deutscher Wirtschaftsdienst, 187. Ergänzungslieferung, September 2024, ISBN 978-387-156-096-5, Hürth, 2024.

NET 05/24, 78. Jahrgang, ISSN 0947-4765, Seite 19-22, IT Zeitschriften GbR, Düsseldorf, 2024.

Ghulam Reza Moradi: Performanceoptimierung bei der Softwareentwicklung in Python.

Bachelorarbeit an der Hochschule Bremen, September 2024.

Ludger Peters, Georgios Gkoktsis: Generative AI and Gametheory for the development and deployment of Honeypots to enhance the Security of Industrial Automation and Control Systems.

9th Industrial Automation and Control Systems (IACS) Workshop (IACS WS2024) in the context of the "Informatik Festival 2024", 26. September 2024, Wiesbaden, 2024.

Proceedings of the 19th International Conference on Availability, Reliability and Security (ARES '24), Article No. 9, pp. 1–13, Vienna, Austria, 2024.

In: Pitropakis, N., Katsikas, S., Furnell, S., Markantonakis, K. (eds) ICT Systems Security and Privacy Protection. SEC 2024. IFIP Advances in Information and Communication Technology, vol 710. Springer, July 2024

NET 06-07/24, 78. Jahrgang, ISSN 0947-4765, Seite 22-25, IT Zeitschriften GbR, Düsseldorf, 2024.

Kai-Oliver Detken: KI-Angriffserkennung: Mit künstlicher Intelligenz und Machine-Learning Angriffe aufspüren.

Vortrag auf dem Online Security Event 'Innovation und Absicherung: Die Rolle von KI und Regulierung in der Cyber Security', 01. März 2024, Unternehmerverbände Niedersachsen e.V. (UVN), Hannover, 2024.

Tobias Nold: Development of a Trusted Computing based Attestation Certificate Authority.

Bachelor's Thesis, Technical University of Darmstadt (TUD), February 2024.

Proceedings of the 39th Annual Computer Security Applications Conference (ACSAC ’23), pp. 718–731, Dezember 2023.

Poster-Präsentation auf der BMBF-Mittelstandskonferenz 2023 - KMU stärken durch digitale Innovationen, 21-22. November, Westhafen Event & Convention Center (WECC), Berlin, 2023.

M. Eckel, A. Basu, S. Kai, H. S. Fhom, S. Ðukanović, H. Birkholz, S. Hane, M. Lieske: SCATMAN: A Framework for Enhancing Trustworthiness in Digital Supply Chains.

Proceedings of the 22nd IEEE International Conference on Trust, Security and Privacy in Computing and Communications (TrustCom), November 2023.

Computers & Security 135(4), October 2023.

Proceedings of the 18th International Conference on Availability, Reliability and Security (ARES ’23), Article No. 90, pp. 1–10, August 2023.

P. Diekhaus: Provisioning im IIoT-Bereich - Untersuchung, Entwicklung und Umsetzung eines sicheren Provisionierungsverfahrens für die Industrie 4.0.

Hochschule Bremen, 2023.

H. Niemann: Möglichkeiten der Remote-Attestation von IoT-Geräten mithilfe der Cloud.

Hochschule Bremen, 2023.

K.-O. Detken: Sicherheitsmonitoring-Lösungen für Klein- und Mittelständische Unternehmen.

Vortrag am IT-Security Speakers Corner von Fraunhofer FOKUS und der Messe Hannover, 18. April, Industriemesse Hannover, 17.-21. April, Hannover, 2023.

L. Jäger, D. Lorych, M. Eckel: "A Resilient Network Node for the Industrial Internet of Things".

International Conference on Availability, Reliability and Security (ARES), Wien, 2022.

K.-O. Detken:

Stand der Sicherheitstechnik im Unternehmen: Zusammenspiel verschiedener Sicherheitslösungen.

Handbuch der Telekommunikation, Deutscher Wirtschaftsdienst, 181. Ergänzungslieferung, Juni 2022, ISBN 978-387-156-096-5, München/Neuwied/Köln, 2022.

Open Journal of Big Data (OJBD), Editor in Chief: Victor Chang, Teesside University (UK), Research Online Publishing, www.ronpub.com/ojbd, RonPub UG (haftungsbeschränkt), page 26-42, ISSN 2365-029X,28.06., Lübeck, 2022.

NET 04/22, 76. Jahrgang, ISSN 0947-4765, Seite 17-20, NET Verlag und Zeitschrift GbR, Kremmen, 2022.

K.-O. Detken:

Gefährdung und Absicherung von IT-Infrastrukturen: Schutz und Anomalie-Erkennung durch ScanBox.

Fachzeitschrift kes - die Zeitschrift für Informationssicherheit, kes-Spezial KRITIS im Februar 2022, Verlag DATAKONTEXT GmbH, ISSN: 1611-440X, Seite 26-27, Frechen, 2022.

K.-O. Detken:

Intelligente Angriffserkennung: Wie gut ist die Automatisierung heutiger SIEM-/SOAR-Systeme?.

Fachzeitschrift kes - die Zeitschrift für Informations-Sicherheit, Heft-Nr. 2, 38. Jahrgang, ISSN 1611-440X, SecuMedia Verlags-GmbH, Ingelheim, 2022.

Konferenzband zum Scientific Track der Blockchain Autumn School 2022 (BAS2022), Nr.2, pp. 51-56, ISSN 1437-7624, 2022.

Fraunhofer FIT: D. v. d. Velde, Ö. Sen, M. Andres; Fraunhofer FKIE: S. Ofner, L. Bader, M. Serror, M. Henze; umlaut energy GmbH: D. Bracht, K. M. Taylor; Hochschule Bremen: R. Sethmann, B. Fraune, P. Kathmann, T. Woltjen; IAEW der RWTH Aachen University: P. Linnartz; Kisters AG: B. Meyer; devolo AG: G. Hallak; Schleswig-Holstein Netz AG: E. Wassermann, T. Lützen, T. Pletzer:

"Methoden für Energienetzakteure zur Prävention, Detektion und Reaktion bei IT-Angriffen und -Ausfällen".

Abschlussbericht zum Verbundvorhaben: MEDIT Fraunhofer FIT (Hrsg.), Sankt Augustin, 2022.

B. Fraune:

Automated Monitoring of Operational Technology Security and Compliance for Power Grids - Enhancing Trust by Continuous Security Configuration Monitoring.

Wressnegger, C., Reinhardt, D., Barber, T., Witt, B.C. & Arp, D. (Hrsg.), GI SICHERHEIT 2022, Gesellschaft für Informatik, Bonn, 2022.

Proceedings of the 17th International Conference on Cyber Warfare and Security (ICCWS), vol. 17, no. 1, pp. 227–236, 2022.

L. Kühlke: Trusted Neighborhood Discovery für TPM 2.0, Konzeptanpassung und Implementierung.

Hochschule Bremen, 2022.

I. Sastim: Konzept zur Erstellung eines kompakten ARMv7-kompatiblen Docker-Images für eine REST-API zur Steuerung von Docker-Containern des Hostsystems.

Hochschule Bremen, 2022.

A. Anschütz: Bewertung der Cyber-Sicherheit von Netztopologien im Energienetz und Ableitung von Handlungsempfehlungen für den Aufbau sicherer Netzwerkstrukturen.

Hochschule Bremen, 2021.

S. Rath: Automatisierung von Internet-of-Things-Sicherheitsanalysen in SecDevOps-Prozessen am Beispiel eines Penetrationstests einer Smart-Home-Zentrale.

Hochschule Bremen, 2021.

M. Müller: Trusted Monitoring mit Hilfe eines TPMs durch das Trusted Attestation Protocol.

Hochschule Bremen, 2020.

.png)